Зміст

- Що таке злом сірого капелюха?

- Представляємо етичного хакера

- Як відбувається злому?

- Як хакери зламають: Топ стратегій

- Фішинг-атака

- Введення SQL

- Нульовий день експлуатації

- Напад грубої сили

- DOS Attack

- Ваша робота як етичний хакер

- Як розпочати роботу як етичний хакер

Коли ви думаєте про хакерів, ви схильні думати про людей у толстовках, які намагаються сталити чутливі дані великих компаній - етичний злом звучить як оксиморон.

Правда багато людей, які потрапляють у хакерство, роблять це з цілком чесних причин. Є багато вагомих причин навчитися хакерству. Їх можна класифікувати на нейтральні причини «сірого капелюха» та продуктивні причини «біла шапка».

Що таке злом сірого капелюха?

По-перше, є любов до майстерності: бачити, як все працює, і розширення можливостей для себе. Той самий імпульс, який змушує дитину відірвати годинник і відключити інженер, може спонукати вас побачити, чи можете ви однаково ефективно обійти безпеку програми X або Y.

Це заспокоює, що ви можете захистити себе в Інтернеті

Сподіваємось, вам ніколи не доведеться забивати обліковий запис електронної пошти, але знаючи вас міг якщо потрібно (вашу сестру викрали!), все-таки приваблює. Це трохи схоже на бойові мистецтва. Більшість із нас сподіваються, що ніколи не потрібно буде битися за справжнє, але заспокійливо знати, що ти можеш захищатись.

Злом справді може бути корисним засобом самозахисту. Прочитавши вступ до етичного злому, ви можете дізнатися про загрози для вашої конфіденційності та безпеки там, в Інтернеті. Роблячи це, ви можете захистити себе від потенційних атак, перш ніж вони відбудуться, і приймати розумніші рішення. Із зорі Інтернету речей все більше і більше нашого життя буде "онлайн". Навчання основ безпеки даних незабаром може стати справою самозбереження.

Представляємо етичного хакера

Етичний злом також є високомобільним. Якщо ви хочете обійти системи безпеки для життя, існує багато високоприбуткових кар'єрних шляхів до цієї мети. Ви можете працювати аналітиком інформаційної безпеки, пентестером, загальним ІТ-фахівцем, або можете продавати свої навички в Інтернеті за допомогою курсів та електронних книг. У той час, як багато робочих місць стираються за рахунок автоматизації та оцифрування, попит на спеціалістів з безпеки буде тільки зростати.

Етичний злом є високомобільним

Хтось, хто працює в будь-якій з цих областей, зазвичай розуміється під терміном "етичний хакер". Давайте вивчимо далі.

Як відбувається злому?

На фундаментальному рівні етичні хакери перевіряють безпеку систем. Кожен раз, коли ви використовуєте систему не за призначенням, ви робите "хак". Зазвичай це означає оцінювати "входи" системи.

Вхідні дані можуть бути будь-якими, від форм на веб-сайті, до відкриття портів у мережі. Вони необхідні для взаємодії з певними службами, але вони є цілями для хакерів.

Іноді це може означати мислення поза коробкою. Залиште USB-накопичувач лежати і часто той, хто виявить, підключить його. Це може надати власнику цієї USB-накопичувача величезний контроль над ураженою системою. Є багато матеріалів, які ви, як правило, не можете вважати загрозою, але кмітливий хакер може знайти спосіб їх використання.

Більше входів означає більшу "поверхню атаки" або більше можливостей для нападників. Це одна з причин, чому постійні додавання нових функцій (відомих як функція роздуття) не завжди є хорошою ідеєю для розробників. Аналітик безпеки часто намагається зменшити цю атаку, видаляючи непотрібні дані.

Як хакери зламають: Топ стратегій

Щоб бути ефективним етичним хакером, ви повинні знати, що ви проти. Як етичний хакер або "пентестер", ваша робота буде намагатися здійснити подібні напади на клієнтів, щоб потім ви надали можливість їм закрити слабкі сторони.

ваша робота буде здійснювати такі напади на клієнтів

Це лише деякі з способів, як хакер може спробувати прорватися в мережу:

Фішинг-атака

Фішинг-атака - це форма "соціальної інженерії", де хакер орієнтується на користувача ("мокрого програмного забезпечення"), а не безпосередньо на мережу. Вони роблять це шляхом спроби змусити користувача передавати свої дані охоче, можливо, поставившись за ремонту ІТ-персоналу, або надіславши електронний лист, який, схоже, є від бренду, з яким вони мають справу та довіряють (це називається підробкою). Вони можуть навіть створити підроблений веб-сайт із формами, які збирають деталі.

Незалежно від цього, зловмиснику просто потрібно використовувати ці дані для входу в обліковий запис, і вони матимуть доступ до мережі.

Фішовий фішинг - це фішинг, який націлений на конкретну особу в організації. Китобій - це напад на найбільших кахун - високопоставлених керівників та менеджерів. Фішинг часто не вимагає навичок роботи з комп'ютером у більшості випадків. Іноді все, що потрібно хакеру, - це адреса електронної пошти.

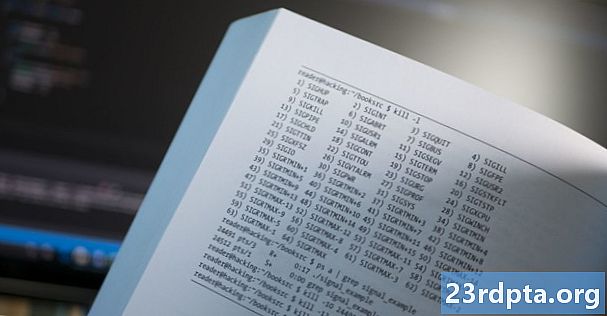

Введення SQL

Цей, мабуть, трохи ближче до того, що ви уявляєте, зображаючи хакерів. Структурована мова запитів (SQL) - фантастичний спосіб описати ряд команд, якими можна скористатися для маніпулювання даними, що зберігаються в базі даних. Коли ви надсилаєте форму на веб-сайті для створення нового пароля користувача, зазвичай, це створить запис у таблиці, що включає ці дані.

Іноді форма також ненавмисно приймає команди, які можуть дозволити хакеру отримати або маніпулювати записами незаконно.

Знадобиться величезна кількість часу, щоб хакер або пентестер шукали ці можливості вручну на великому веб-сайті або веб-додатку, саме там заходять такі інструменти, як Гаджив. Це автоматично шукатиме вразливості для використання, що надзвичайно корисно для спеціалістів з безпеки, а також для тих, хто не має намірів.

Нульовий день експлуатації

Експлуатація з нульовим днем працює, шукаючи слабкі місця в кодуванні програмного забезпечення або протоколах безпеки, перш ніж розробник матиме можливість виправити їх. Це може включати націлювання на власне програмне забезпечення компанії, а також націлювання на програмне забезпечення, яке воно використовує. В одній відомій атаці хакерам вдалося отримати доступ до камер безпеки в офісі компанії з нульовими подвигами. Звідти вони змогли записати все, що їх зацікавило.

Хакер може створити зловмисне програмне забезпечення, призначене для використання цього недоліку в безпеці, яке вони потім таємно встановлять на цільовій машині. Це тип злому, який корисний від знання коду.

Напад грубої сили

Напад грубої сили - це метод розлому комбінації пароля та імені користувача. Це працює, переглядаючи кожну можливу комбінацію по черзі, поки вона не потрапить у виграшну пару - так само, як грабіжник може пройти комбінації на сейфі. Цей метод зазвичай передбачає використання програмного забезпечення, яке може обробляти процес від свого імені.

DOS Attack

Атака відмови у сервісі (DOS) означає спустити певний сервер на певний проміжок часу, тобто більше не в змозі надавати звичайні послуги. Звідси і назва!

DOS-атаки здійснюються шляхом пінг-понгу або іншим способом надсилання трафіку на сервер стільки разів, що він переповнюється трафіком. Для цього може знадобитися сотні тисяч запитів або навіть мільйони.

Найбільші DOS-атаки «розподіляються» на декілька комп’ютерів (у сукупності відомих як ботнет), які захопили хакери з використанням шкідливих програм. Це робить їх DDOS-атаками.

Ваша робота як етичний хакер

Це лише невеликий вибір різних методів і стратегій, які хакери часто використовують для доступу до мереж. Частина привабливості етичного злому для багатьох - це творчо мислити та шукати потенційні слабкі місця в безпеці, які інші пропустили б.

Як етичний хакер, ваше завдання полягатиме в тому, щоб сканувати, ідентифікувати та атакувати вразливості, щоб перевірити безпеку компанії. Після того, як ви знайдете такі дірки, ви складете звіт, який повинен включати виправні дії.

Наприклад, якби ви провели успішну фішинг-атаку, ви можете порекомендувати навчання персоналу, який би змогли краще визначити шахрайство. Якщо ви отримали зловмисне програмне забезпечення з нульовим днем на комп’ютери в мережі, ви можете порадити компанії встановити кращі брандмауери та антивірусні програми. Ви можете запропонувати компанії оновити своє програмне забезпечення або взагалі припинити використовувати певні інструменти. Якщо ви виявите вразливості у власному програмному забезпеченні компанії, тоді ви можете вказати їх на команду розробників.

Як розпочати роботу як етичний хакер

Якщо це вам здається цікавим, в Інтернеті існує безліч курсів, які навчають етичному злому. Ось один під назвою Етичний хакерський набір Bootcamp.

Ви також повинні ознайомитись з нашим повідомленням про те, як стати аналітиком інформаційної безпеки, який покаже вам найкращі сертифікати, найкращі місця для пошуку роботи тощо.